Sicherheitswarnung „Datei öffnen“ in Domänen via Gruppenrichtlinien abschalten

Im Bezug auf meinen Artikel über BGinfo möchte ich heute einen kleinen Nachtrag liefern, der im Umgang mit dem Starten von ausführbaren Dateien (*.exe) von entfernten Freigaben (Server, DFS) innerhalb einer Domäne, eine Hilfestellung geben soll. Selbstverständlich habe ich auch eine eigene Lösung parat.

Problem

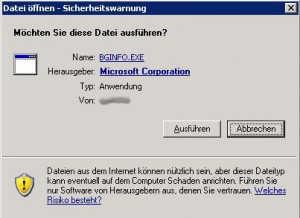

Bei der Ausführung von Dateien von entfernten Ressourcen – wie beispielsweise der Start von BGInfo (\\FQDN\netlogon\bginfo\bginfo.exe) – erscheint bei der Anmeldung die folgende Meldung auf den Bildschirm des Benutzers:

Sicher, es ist kein großer Aufwand – einmal auf „Ausführen“ zu klicken und so den Prozess manuell bzw. kontrolliert zu starten. Mich nervt dieses Verhalten aber sehr – besonders im Fehlerfall, wenn ich mich remote auf einem Server einwähle, um ein Problem zu erforschen, möchte ich so wenig wie möglich zusätzliche „Hürden“ überwinden müssen.

Ursache

Doch woher kommt überhaupt diese Meldung? Diese Warnung bzw. Abfrage wird durch die Sicherheitseinstellungen des Internet Explorers hervorgerufen. Eigentlich hat der Aufruf einer startbaren Daten aus einer Freigabe nichts mit dem Internet zu tun, doch der Internet Explorer überwacht eben auch das Lokale Intranet. Diese ist als Zone im Internet Explorer definiert. Die Einstellung „Verschiedenes, Anwendungen und unsichere Dateien starten“ ist im Standard auf „Bestätigen“ gesetzt. Genau diese Konfiguration ist für die obige Sicherheitswarnung verantwortlich.

Lösung

Als Systemadministrator weiß ich für gewöhnlich, welche Dateien via Gruppenrichtlinien-Einstellung automatisch und ohne Benutzereingriff nach der Anmeldung im Hintergrund ausgeführt werden sollen. Dazu gehört eben auch der Start von BGinfo. Da die ausführbare Datei im NETLOGON Ordner der Domäne liegt, kann sie von vorn herein nur von Domänen-Mitgliedern gelesen werden, ein recht sicherer Ort, meine ich. (Schreibrechte für diesen Ordner haben nur Domänen-Administratoren). Um nun das Verhalten zu ändern habe ich ein VBS-Skript IE-Zoning.zip geschrieben, mit dem diese (und einige andere) Einstellungen den Internet Explorer betreffend, geändert werden.

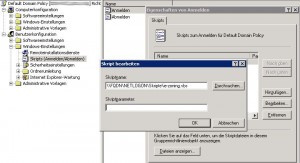

Eingebunden und gestartet wird das Skript bei unseren Kundensystemen über Gruppenrichtlinien. Je nach dem, wer die Einstellungen erhalten soll, sollte das Gruppenrichtlinien-Objekt nur den Benutzern zugeordnet werden, die diese Konfiguration benötigen – typischerweise die Domänen-Administratoren. In der Benutzerkonfiguration der GPO wird das VBS Skript ie-zoning.vbs einfach über Windows-Einstellungen, Skripts (Anmelden/Abmelden), Anmelden als Datei eingebunden. (Es ist sinnvoll das Skript gleich in einen Unterordner des NETLOGON Ordners zu kopieren, um wieder eine zentrale Stelle für Änderungen und Verteilung zu ermöglichen.) Wie im folgenden Beispiel:

\\FQDN\NETLOGON\Skripte\ie-zoning.vbs

Erklärung

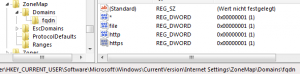

Was macht das Skript? Grundsätzlich werden alle Einstellungen des VBS Skripts im Benutzer-abhängigen Teil der Registry HKEY_CURRENT_USER (HKCU) vorgenommen. Bei Anmeldung eines Benutzers, für den die Gruppenrichtlinie gültig ist, wird das VBS Skript automatisch im Hintergrund gestartet. Zu Beginn wird der DNS Name (Umgebungsvariable) in Kleinbuchstaben in der Variable FQDN gespeichert. Danach wird der Eintrag IEHarden im Registry-Zweig

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\

IEHarden: DWORD: 0

gesetzt. Dieser bewirkt, dass die verstärkte Sicherheitskonfiguration des Internet Explorer für den aktuellen Benutzer ausgeschalten wird – alle folgenden Einstellungen würden sonst zwar gesetzt, aber ignoriert werden. Nun wird ein neuer Schlüssel <FQDN> (also der Domänenname) unter dem Zweig

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\

erstellt und darin folgende DWORD Werte eingetragen:

*:DWORD:1

file:DWORD:1

http:DWORD:1

https:DWORD:1

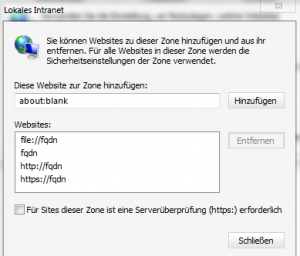

Diese Werte findet man anschließend im Internet Explorer unter Internetoptionen, Sicherheit, Lokales Intranet, Sites (Erweitert) wieder.

Diese Filter-Typen bewirken, dass der Internet Explorer sämtliche Zugriffe für die lokale Domäne erkennt und seine Sicherheitseinstellungen darauf anwenden kann. Die nächste Einstellung betrifft die Option „Verschiedenes, Anwendungen und unsichere Dateien starten„, welche mit folgendem Eintrag auf „Aktivieren“ gesetzt wird:

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\1

1806:DWORD:0

Die beiden folgenden DWORD Werte CurrentLevel und Flags stellen die Stufe des Lokales Intranets auf „Sehr niedrig“ und ermöglichen Änderungen des Benutzers an den Einstellungen. Die Berrechnung des Flags-Wertes ist im Knowledgebase-Artikel von Microsoft genau beschrieben.

Abschließend wird entweder eine Erfolgs- oder Fehlermeldung im Anwendungs-Ereignisprotokoll (Information oder Fehler, Quelle WSH, Event ID: 0) mit folgendem Inhalt eingetragen:

Für den Benutzer [<Username>@<FQDN>] wurde in der Internet Explorer Zone [Lokales Intranet] die Domäne [<FQDN>] gesetzt.Nach der Skript-Ausführung funktioniert der Aufruf von Bginfo (oder jeder anderen ausführbaren Datei) von einer beliebigen Freigabe innerhalb der Domäne ohne Sicherheitswarnung.

Wer möchte kann das Skript gern abändern oder erweitern. Über Tipps, Ideen, Ratschläge, Hinweise oder Kritiken zum Thema würde ich mich freuen, bitte hinterlasst dafür einen Kommentar.

Einen Blog am Leben zu erhalten kostet Zeit und Geld. Da ich auf meiner Seite weder Werbung einbinde, noch andersweitige Zuwendungen erhalte, freue ich mich über jede kleine Spende. Einfach und unkompliziert geht das über PayPalMe. Du unterstützt damit diesen Blog. Vielen Dank.

Auf Grund der am 25. Mai 2018 in Kraft tretenden europäischen Datenschutz-Grundverordnung wurden alle Kommentare abgeschaltet und gelöscht. Damit wird die Erhebung personenbezogener Daten vermieden. Das DSGVO wurde von Professor Thomas Hoeren zu "einem der schlechtesten Gesetze des 21. Jahrhunderts" gekürt, mit der Bemerkung, dass überbordene Werk sei "hirnlos". Ich bedaure sehr, das damit die Möglichkeit zum Austausch von Informationen von Gleichgesinnten verhindert wird.